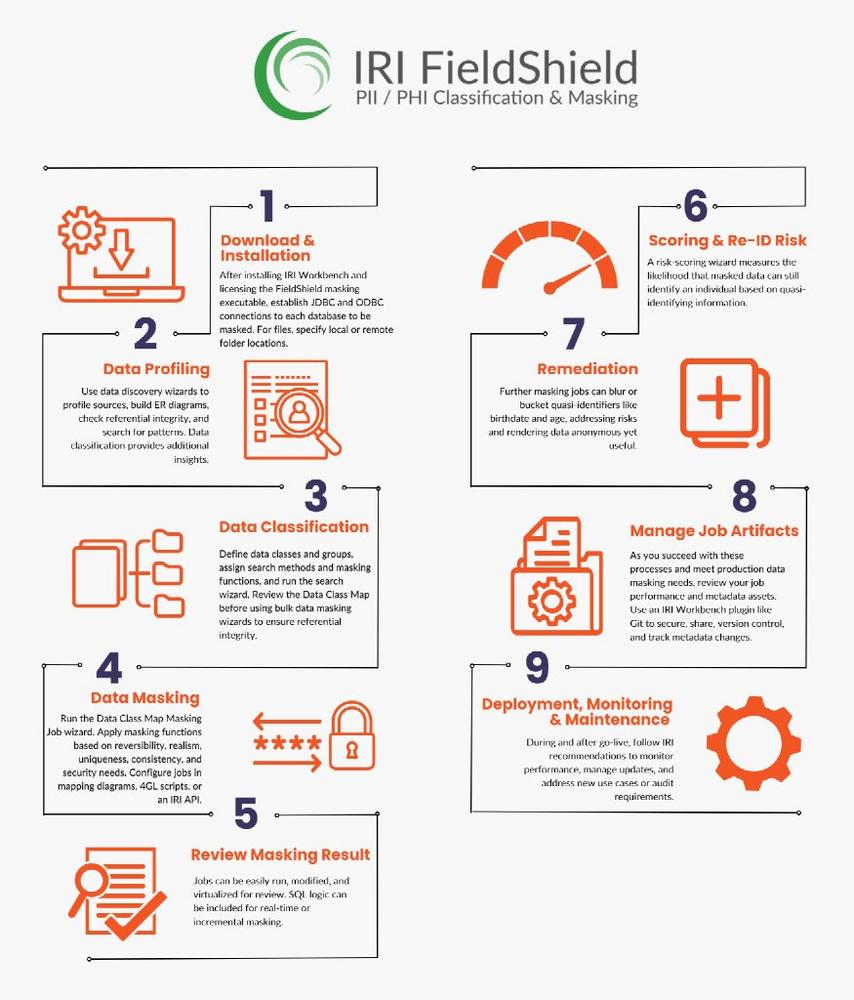

Dieser Artikel fasst nur die Schritte zusammen, die FieldShield-Benutzer normalerweise unternehmen, um eine Verbindung zu relationalen Datenbanken herzustellen, PII zu klassifizieren, zu entdecken, zu maskieren und zu prüfen. Unten finden Sie Links zu anderen Artikeln im IRI-Blog, die jeden dieser Schritte im Detail beschreiben.

1. Nachdem Sie IRI Workbench installiert und die FieldShield-Maskierungs-Executable lizenziert haben, stellen Sie sowohl JDBC- als auch ODBC-Verbindungen zu jeder zu maskierenden Datenbank her. Identifizieren Sie für Dateien lokale oder entfernte Ordnerstandorte.

2. Verwenden Sie Assistenten im Datenentdeckungsmenü, um Ihre Datenquellen zu profilieren, E-R-Diagramme zu erstellen, um RDB-Schema zu modellieren, referentielle Integritätsprüfungen durchzuführen und nach spezifischen Elementen zu suchen, die einem Muster entsprechen. Mithilfe der Datenklassifizierung können Sie jedoch noch viel mehr finden (siehe unten).

3. Definieren Sie Datenklassen (z. B. Reisepassnummer, Name, Telefonnummer) oder Klassengruppen (z. B. Bürger-PII) nach Bedarf und weisen Sie ihnen Suchmethoden und Maskierungsfunktionen zu. Führen Sie dann den Suchassistenten für Ihr DB-Schema (oder Dateiverzeichnisse) aus. Die Suchaufträge erstellen Protokollberichte, Dashboards und eine Datenklassenzuordnung, die Sie überprüfen können, bevor die Bulk-Datenmaskierungs-Assistenten diese verwenden, um Ihre Regeln konsistent auf Ihre Datenklassen anzuwenden (was die referenzielle Integrität gewährleistet).

4. Führen Sie den Assistenten für den neuen Data Class Map DB Masking Job oder den neuen Data Class File Map Masking Job aus. Sie wenden eine Standard- oder ausgewählte Datenmaskierungsfunktion für jede Datenklasse basierend auf deren Bedarf an Umkehrbarkeit, Realismus, Einzigartigkeit, Konsistenz und Sicherheit an. Sie können diese Datenmaskierungsaufträge auch in Mapping-Diagrammen, 4GL-Skripten oder einer IRI-API konfigurieren.

5. Einmal erstellte Aufträge sind leicht ausführbar und modifizierbar für iterative Tests, wobei die Ausgabe zunächst zur Überprüfung, Modifikation, Weitergabe und Wiederverwendung virtualisiert auf die Konsole, in Dateien oder Beispieltabellen ausgegeben werden kann. SQL-Abfrage- und Update-Logik kann in Skripten oder Workflows für Echtzeit– oder inkrementelle Maskierungsaufträge enthalten sein.

6. Ein enthaltene Risiko-Bewertungs-Assistent misst statistisch die Wahrscheinlichkeit, dass ein maskierter Datensatz (Tabelle) basierend auf quasi-identifizierenden Informationen in der Zeile immer noch zur Identifizierung einer Person verwendet werden kann.

7. Weitere Maskierungsaufträge können die in dem Bewertungsbericht aufgedeckten Risiken adressieren, indem quasi-identifizierende Werte wie Geburtsdatum und Alter unscharf gemacht oder in Buckets gruppiert werden. Diese Techniken machen die Daten anonym, aber dennoch zweckmäßig.

8. Wenn Sie in den obigen Prozessen Erfolg und Vertrauen gewinnen und beginnen, die Produktionsdatenmaskierungsanforderungen zu erfüllen, sollten Sie auch die Leistung Ihrer Aufträge und Ihre Metadatenressourcen (Quelllayouts, Aufgaben- und Batch-Skripte, Verschlüsselungsschlüssel usw.) bewerten. Verwenden Sie ein IRI Workbench-Plugin wie Git, um Ihre Metadaten zu sichern, freizugeben, versionskontrollieren und Änderungen nachzuverfolgen.

9. Während und nach den Go-Live-Terminen folgen Sie den IRI-Empfehlungen zur Leistungsüberwachung, Verwaltung von Datenaktualisierungen, Bedingungen und Software und zur Behandlung neuer Anwendungsfälle oder Prüfungsanforderungen.

Sie können Daten in Ihrem Produktions- oder Testschema maskieren; Sie definieren die Quellen, Ziele und den Ablauf. Am häufigsten ist ETL; d. h. Lesen aus der Produktion, Maskierung in der Engine und Schreiben zum Test. Sehen Sie sich dieses Video eines typischen Maskierungs-Job an!

Was kommt als nächstes? Nachdem die FieldShield-Maskierung durchgeführt wurde, können Sie auch:

- Überprüfen Sie die Ergebnisse in Ihren Zieltabellen auf Datenschutz, Realismus und referenzielle Integrität

- Prüfen Sie die Entdeckungs- (Such-) Datenmaskierungsaufträge und Leistungsprotokolle

- Automatisieren Sie das Batch über den IRI (oder Ihren) Job-Scheduler oder integrieren Sie es in eine CI/CD-Pipeline

- Führen Sie Re-ID-Risiko-Bewertungen durch (normalerweise zur Einhaltung der HIPAA-Expertenbestimmungsmethode)

- Erstellen und führen Sie zusätzliche Anonymisierungsaufträge aus, um quasi-Identifikatoren weiter zu verschleiern

- Fügen Sie zusätzliche Ziele, Filter, Transformations-, DQ-Funktionen oder Formatierungen zu einem der Aufträge hinzu

- Verwenden Sie dessen Datenklassen und Maskierungsregeln in einem DB-Subset, Ripcurrrent- oder DarkShield-Auftrag

- Teilen, versionskontrollieren, ändern und sichern Sie alle Auftragsartefakte in Git

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()